Разработка схемы информационной системы

Цели: ознакомиться с процессом анализа предметной области и получить навыки по использованию методов анализа предметной области.

Теоретические вопросы

Определение предметной области.

Основные понятия системного и структурного анализа.

Предметная область — Страховая медицинская компания

Страховая медицинская компания (СМК) заключает договоры добровольного медицинского страхования с населением и договоры с лечебными учреждениями на лечение застрахованных клиентов. При возникновении страхового случая клиент подает заявку на оказание медицинских услуг по условиям договора инспектору, который работает с данным клиентом. Инспектор направляет данного клиента в лечебное учреждение. Отчеты о своей деятельности инспектор предоставляет в

бухгалтерию. Бухгалтерия проверяет оплату договоров, перечисляет денежные средства за оказанные услуги лечебным учреждениям, производит отчисления в налоговые органы и предоставляет отчетность в органы

государственной статистики. СМК не только оплачивает лечение застрахованного лица при возникновении с ним страхового случая, но и, при возникновении каких-либо осложнений после лечения, оплачивает лечение этих осложнений

Анализ предметной области

Ниже представлен анализ предметной области в виде диаграммы декомпозиции первого уровня, построенной в соответствии с методологией IDEF0.

Методология IDEF0 предписывает построение иерархической системы диаграмм — единичных описаний фрагментов системы. Сначала проводится описание системы в целом и ее взаимодействия с окружающим миром (контекстная диаграмма), после чего проводится функциональная декомпозиция — система разбивается на подсистемы и каждая подсистема описывается отдельно (диаграммы декомпозиции).

Структурное разбиение предметной области на отдельные подразделения

Структурное разбиение предметной области на отдельные подразделения представлены в виде диаграммы прецедентов.

Диаграмма, отражающая отношения между акторами и прецедентами и являющаяся составной частью модели прецедентов, позволяющей описать систему на концептуальном уровне. Прецедент — возможность моделируемой системы, благодаря которой пользователь может получить конкретный, измеримый и нужный ему результат.

Для описания функций данной ИС представлено дерево функций.

Дерево функций — иерархическая модель видов деятельности предприятия, обеспечивающих достижение дерева целей. Вершиной дерева функций является главная цель предприятия, ветви дерева представляют собой функции (или работы), которые необходимо реализовать для достижения главной цели предприятия и подчиненных ей целей нижнего уровня.

Описание работы каждого подразделения в рамках прецедента

Для описания работы ИС была выбрана диаграмма последовательностей.

UML-диаграмма, на которой для некоторого набора объектов на единой временной оси показан жизненный цикл объекта и взаимодействие актеров информационной системы в рамках прецедента.

Виды входной и выходной информации:

Данные о направлении клиента и оплата за услуги

Оплата за услуги, отчет о выплатах

Заявка о предоставлении услуг,

Правила страхования, случаи осложнений

Заявка на выплату страхового случая, данные о причине прошения заявки

Отчеты о действиях, о выставленном счете

Информация о клиенте, страховом случае

Для начала я определю все группы пользователей данной ИС.

1. Люди, которые хотят получить компенсацию в следствии правил оговоренных в страховом договоре

Для людей это чаще всего юридические учреждения.

Из функций будут доступны:

Составление страхового договора.

Получение услуги по правилам договора.

В следствии осложнений, получение мед помощи за счет компании.

Источник

3.2 Дерево функций и сценарий диалога

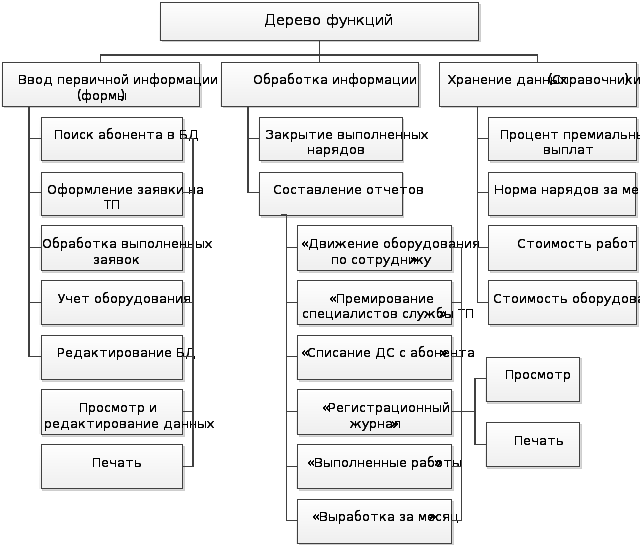

Управление программой происходит посредством выбора пункта меню или подменю, каждому пункту меню соответствует индивидуальная функция. На рисунке 3.1 представлено дерево функций АРМ менеджера ООО «Лан-Оптик».

Рисунок 3.1 — Дерево функций

Дерево функций менеджера ООО «Лан-Оптик» состоит из трех частей: ввод первичной информации, обработка данных, хранение данных.

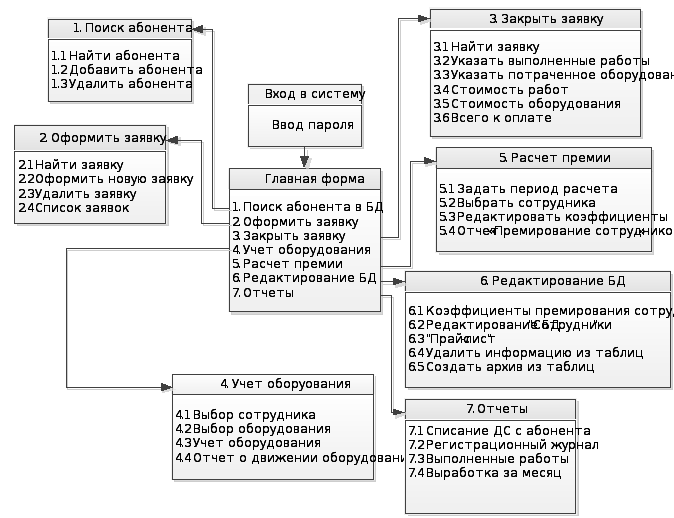

На рисунке 3.2 изображена схема «Сценарий диалога».

Рисунок 3.2 — Сценарий диалога

Сценарий диалога менеджера с системой представлен в виде форм и их основных функций. Сценарий содержит логику действий, в соответствии с которой происходит взаимодействие с БД и осуществляются подсказки менеджеру.

3.3 Описание реализации БД

Разработанное программное обеспечение состоит из трех модулей:

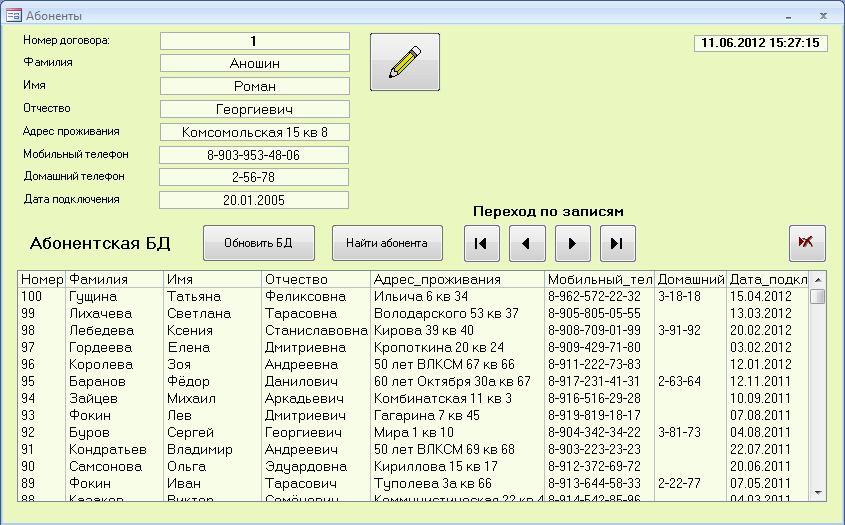

Модуль программы «Абонентский отдел» предназначен для абонентского отдела фирмы и необходим для ведения базы данных абонентов (добавления новых абонентов, редактирования информации по ранее заключенным договорам). Модуль «Абонентский отел» подключается к модулю «Сервер», таким образом, информация об абонентах хранится на сервере. Интерфейс модуля «Абонентский отдел» представлен на рисунке 3.3.

Рисунок 3.3 – Интерфейс модуля «Абонентский отдел»

Модуль программы «Менеджер» предназначен для технического отдела организации. Модуль «Менеджер» так же как и модуль «Абонентский отдел» подключается к модулю «Сервер» для хранения информации. Основные особенности модуля и принцип работы с ним описываются в параграфе 3.5.

Модуль «Сервер» предназначен для сбора и хранения информации с модулей «Менеджер» и «Абонентский отдел». Модуль содержит следующие таблицы:

а) Абонентская_БД — для хранения основных данных о подключенных к организации абонентах.

б) Заявки — для хранения данных по заявкам поступивших от абонентов организации.

в) Список_работ — хранит в себе перечень работ выполненных по заявке абонента.

д) Прайс-лист — для хранения работ и услуг, которые предоставляются всем абонентам компании.

е) Сотрудники — включает в себя информацию по сотрудникам фирмы.

ж) Коэффиц_прем — для хранения коэффициентов для расчета премии и месячной норме по нарядам для каждого сотрудника службы технической поддержки.

и) Учет_оборудования — хранит в себе информацию о полученном и израсходованном оборудовании специалистами службы ТП.

к) Вид_оборудования — предназначена для хранения информации об оборудовании которое использует сотрудники организации.

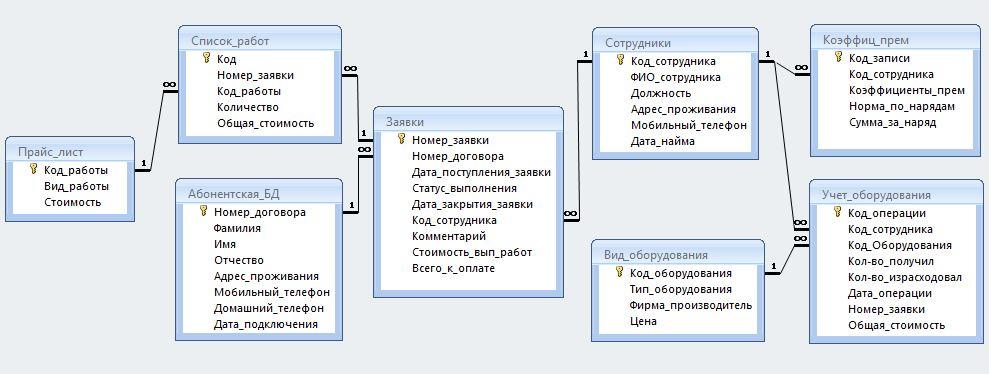

Отношения между таблицами представлены схемой данных, которая позволяет просматривать, изменять и определять связи между таблицами. Схема данных представлена на рисунке 3.4.

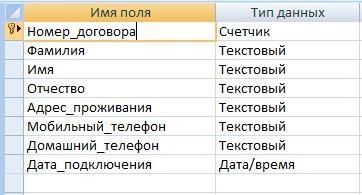

А) Таблица «Абонентская_БД» связана отношением один ко многим с таблицей «Заявки». Структура таблицы представлена на рисунке 3.5.

Рисунок 3.5 – Таблица «Абонентская_БД»

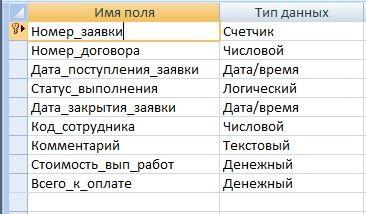

Б) Таблица «Заявки» связана отношением многие к одному с таблицами «Сотрудники» и «Абонентская_БД», отношением один ко многим с таблицей «Список_работ». Структура таблицы «Заявки» представлена на рисунке 3.6.

Рисунок 3.6 – Таблица «Заявки»

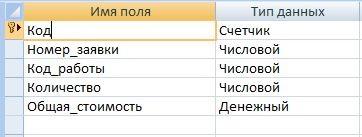

В) Таблица «Список_работ» связана отношением многие к одному с таблицами «Заявки» и «Прайс_лист». Структура таблицы «Список_работ» представлена на рисунке 3.7.

Рисунок 3.7 – Таблица «Список_работ»

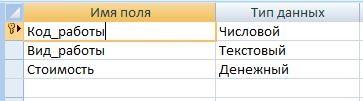

Д) Таблица «Прайс_лист» связана отношением один ко многим с таблицей «Список_работ». Структура таблицы «Прайс-лист» представлена на рисунке 3.8.

Рисунок 3.8 – Таблица «Прайс_лист»

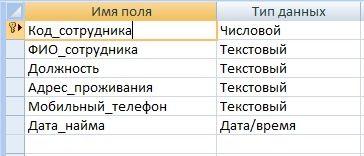

Е) Таблица «Сотрудники» связана отношением один ко многим с таблицами «Заявки», «Коэффиц_прем», «Учет_оборудования». Структура таблицы «Сотрудники» представлена на рисунке 3.9.

Рисунок 3.9 – Таблица «Сотрудники»

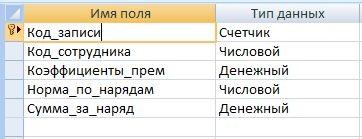

Ж) Таблица «Коэффиц_прем» связана отношением многие к одному с таблицей «Сотрудники». Структура таблицы «Коэффиц_перм» представлена на рисунке 3.10.

Рисунок 3.10 – Таблица «Коэффиц_прем»

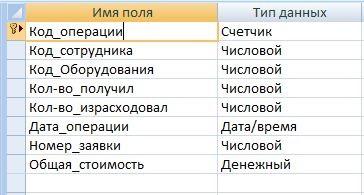

И) Таблица «Учет_оборудования» связана отношением многие к одному с таблицей «Вид_оборудования». Структура таблицы «Учет_оборудования» представлена на рисунке 3.11.

Рисунок 3.11 – Таблица «Учет_оборудования»

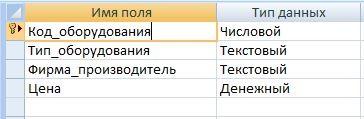

К) Таблица «Вид_оборудования» связана отношением один ко многим с таблицей «Учет_оборудования». Структура таблицы «Вид_оборудования» представлена на рисунке 3.12.

Рисунок 3.12 – Таблица «Вид_оборудования»

3.4 Обеспечение информационной безопасности при эксплуатации АРМ

Информационные технологии в настоящее время активно внедряются во все сферы деятельности. Быстро развивающийся рынок электронных информационных продуктов и услуг предлагает большое количество отечественных и зарубежных автоматизированных рабочих мест (АРМ) различного назначения. АРМ — это не только компьютерная техника и применение новейших технологических достижений, но и программное обеспечение участвующие в процессе обработки информации и в выработке управленческих решений. Важнейшим ресурсом современного предприятия, способным значительно повлиять на повышение его конкурентоспособности, инвестиционной привлекательности и капитализации, являются корпоративные информационные ресурсы и знания, которые сегодня призваны обеспечивать безопасность.

Поэтому, наряду с интенсивным развитием вычислительных средств и систем передачи информации все более актуальной становится проблема обеспечения её безопасности. Меры безопасности направлены на предотвращение несанкционированного получения информации, физического уничтожения или модификации защищаемой информации.

Для защиты информации требуется не просто разработка частных механизмов защиты, а организация комплекса мер, то есть использование специальных средств, методов и мероприятий с целью предотвращения потери информации.

Неизбежным следствием стали постоянно увеличивающиеся расходы и усилия на защиту информации. Однако для того, чтобы принятые меры оказались эффективными, необходимо определить, что такое угроза безопасности информации, выявить возможные каналы утечки информации и пути несанкционированного доступа к защищаемым данным. Под угрозой безопасности понимается действие или событие, которое может привести к разрушению, искажению или несанкционированному использованию информационных ресурсов, включая хранимую, передаваемую и обрабатываемую информацию, а также программные и аппаратные средства. Угрозы принято делить на случайные (непреднамеренные) и умышленные.

Активные угрозы имеют целью нарушение нормального процесса функционирования системы посредством целенаправленного воздействия на аппаратные, программные и информационные ресурсы.

Наиболее простой способ защиты информации — применение паролей. Пользователь вводит свой пароль в открытом виде, компьютерная программа кодирует его, сравнивает с хранящимся эталоном и предоставляет доступ к информации, если пароль введен правильно.

По такому же принципу защиты информации работает СУБД Microsoft Access. Шифрование данных и защита от несанкционированного доступа осуществляется, в том числе, и с помощью средств администрирования, политик безопасности операционной системы сервера, являющегося хранилищем базы данных АРМ.

Источник